09.07.2024 13:00

"Ich hab doch nur g'schaut .. (bis sich eine bessere Gelegenheit bietet)!"

Angriffe mit (vermeintlich) hacktivistischer Motivation sind inzwischen ein fester Bestandteil des digitalen Hintergrundrauschens. Das ist nicht erst seit Beginn des russischen Angriffskrieges auf die Ukraine der Fall, jedoch hat die Zahl von Attacken durch Bedrohungsakteure, welche im Sinne ihrer "Sache" für eine der Seiten innerhalb des Konfliktes aktiv werden, merklich zugenommen.

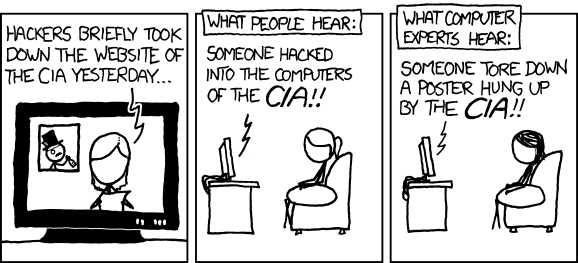

Gerade DDoS-Angriffe sind ein beliebtes Mittel der Wahl, da die vergleichsweise niedrige technische Hürde zur Mittäter:innenschaft es einer potentiell größeren Anzahl an Unterstützer:innen ermöglicht, sich an der - in den eigenen Augen - gerechten Sache zu beteiligen. Dazu kommt auch, dass sich durch DDoS im Vergleich zur Komplexität der Angriffe und dem dafür notwendigen Aufwand überproportional viel öffentliche Aufmerksamkeit generieren lässt. Oder, wie es in einem bekannten xkcd gut zusammengefasst wird:

Diese Art von Angriffen (welche sich alle paar Monate auch gegen österreichische Ziele richten) sind jedoch nicht das einzige Werkzeug im Repertoire von (vermeintlich) hacktivistisch motivierten Bedrohungsakteuren. Die Kriminellen sind nicht wählerisch. Wenn sich eine Gelegenheit ergibt Schaden anzurichten, so wird diese in den allermeisten Fällen ergriffen.

Ein gutes Beispiel dafür war vor kurzer Zeit in einer Telegram-Gruppe zu sehen, welche einem prorussischen Bedrohungsakteur zugerechnet wird. Dort wurden Bildschirmfotos des Benutzer:inneninterfaces einer Industriesteuerungsanlage geteilt, auf welche die Angreifer:innen vermeintlich Zugriff hatten.

Wie genau es dem Bedrohungsakteur gelungen ist diesen Zugriff zu erlangen ist nicht mit abschließender Sicherheit geklärt. Untersuchungen legen jedoch Nahe, dass sich jemand aus dem Umfeld der Gruppierung die Mühe gemacht hat, eine Vielzahl von Adressranges nach offenen, ohne Authentifizierung zugänglichen VNC-Servern auf Port 5900 zu scannen. Zumindest in einem Fall wurde der / die Täter:in fündig und hat die Screenshots - dem den Bildern beigefügten Text nach zu schließen mit Begeisterung - sofort geteilt.

Auch wenn in dem konkreten Fall vielleicht keine Bedrohung vorgelegen ist, weil es sich bei dem betroffenen System um ein reines Monitoring-Interface ohne Kontrollfunktion gehandelt haben könnte - im Gegensatz zu uns werden Kriminelle in ihren Aktivitäten nicht von solchen Kleinigkeiten wie dem Konzept von "Wahrheit" beeinträchtigt. Bereits in der Vergangenheit gab es Fälle, bei denen Bedrohungsakteure gegenüber Journalist:innen und Medienorganisationen vorgegeben haben, Zugang zu Steuerungsanlagen oder sonstigen kritischen OT-Systemen erlangt zu haben, ohne dass dies tatsächlich der Fall gewesen wäre.

Die möglichen Auswirkungen, wenn es (vermeintlich) hacktivistisch motivierten Angreifer:innen gelingen sollte Zugriff auf industrielle Steuerungen zu erlangen, möchte man sich im Detail gar nicht zu genau ausmalen. Entsprechende "Defacements" mit der Verbreitung von Propaganda wären hier wohl mit Abstand das geringste Übel.

Ich habe in den einleitenden Worten dieses Beitrages vom "digitalen Hintergrundrauschen" gesprochen. In gewisser Weise ist dieser Beitrag ein wortreicher Zusatz zum bestehenden "Hintergrundrauschen unserer CERT-Arbeit". Wir weisen bereits seit langer Zeit (auf verschiedenen Ebenen und über unterschiedliche Wege) darauf hin, dass ungesicherte, uneingeschränkt erreichbare VNC-Server im österreichischen Internet weiterhin ein viel zu großes Problem sind. Nicht nur, aber insbesondere auch bei Systemen mit denen direkter Einfluss auf die analoge Welt genommen werden kann.

Das Thema "Remote Access" ist jedoch generell ein Dauerbrenner mit verschiedenen Baustellen. Mal abgesehen von der leider immer noch nicht flächendeckenden Absicherung von Fernzugriffen mittels Zweifaktor-Authentifizierung (2FA) gibt es auch immer wieder Probleme mit unternehmensinternen Wildwüchsen von Fernwartungssoftware.

Diese erleichtern Administrator:innen zwar die Arbeit, weil sie oftmals mehr Komfort bieten als systemeigene Lösungen, gleichzeitig freuen sich aber auch Bedrohungsakteure über deren Anwesenheit auf Systemen. Der noch nicht abschließend geklärte Sicherheitsvorfall bei dem deutschen Unternehmen "TeamViewer" zeigt, dass die Hersteller solcher Produkte ein beliebtes Ziel von Angreifer:innen waren, sind und wohl auch zukünftig bleiben werden. Und dass es wichtig ist den Einsatz solcher Lösungen nicht nur sorgfältig zu planen und im Rahmen des eigenen Risikomanagement zu beurteilen, sondern auch gut zu dokumentieren.

Ja, das mehr oder weniger schnell näher kommende Inkrafttreten von NIS2 ist sicher ein guter Motivator dafür, das eigene Asset-Management auf Vordermann zu bringen (was bei allen Beteiligten meiner Erfahrung nach mehr als nur einmal zu Ausrufen der Sorte ".. bitte warum ist das aus dem Internet erreichbar?!" führt) und sich näher mit den eigenen Regelungen zu den Themen Authentifizierung und Fernzugriff zu beschäftigen.

Aber selbst wenn es noch eine Weile dauern sollte, bis NIS2 tatsächlich schlagend wird, so ist der Schutz vor Sicherheitsvorfällen alleine wohl schon ein ausreichender Grund, sich der hier beschriebenen Problematik eingehend anzunehmen. Zumindest hoffe ich das.